writeup

签到

乱点一下,看看地址栏

http://202.38.93.111:12022/?result=????显然get请求,改成result=2022就完了

flag{HappyHacking2022-13de731b72}

猫咪问答

1. 中国科学技术大学 NEBULA 战队(USTC NEBULA)是于何时成立的喵?

http://news.ustc.edu.cn/info/1047/28363.htm2017-03

2. 2022 年 9 月,中国科学技术大学学生 Linux 用户协会(LUG @ USTC)在科大校内承办了软件自由日活动。除了专注于自由撸猫的主会场之外,还有一些和技术相关的分会场(如闪电演讲 Lightning Talk)。其中在第一个闪电演讲主题里,主讲人于 slides 中展示了一张在 GNOME Wayland 下使用 Wayland 后端会出现显示问题的 KDE 程序截图,请问这个 KDE 程序的名字是什么?

https://ftp.lug.ustc.edu.cn/%E6%B4%BB%E5%8A%A8/2022.9.20_%E8%BD%AF%E4%BB%B6%E8%87%AA%E7%94%B1%E6%97%A5/slides/gnome-wayland-user-perspective.pdf

https://apps.kde.org/zh-cn/kdenlive/Kdenlive

3. 22 年坚持,小 C 仍然使用着一台他从小用到大的 Windows 2000 计算机。那么,在不变更系统配置和程序代码的前提下,Firefox 浏览器能在 Windows 2000 下运行的最后一个大版本号是多少?

https://36kr.com/p/163969482752112

4. 你知道 PwnKit(CVE-2021-4034)喵?据可靠谣传,出题组的某位同学本来想出这样一道类似的题,但是发现 Linux 内核更新之后居然不再允许 argc 为 0 了喵!那么,请找出在 Linux 内核 master 分支(torvalds/linux.git)下,首个变动此行为的 commit 的 hash 吧喵!

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=dcd46d897adb70d63e025f175a00a89797d31a43dcd46d897adb70d63e025f175a00a89797d31a43

5. 通过监视猫咪在键盘上看似乱踩的故意行为,不出所料发现其秘密连上了一个 ssh 服务器,终端显示 ED25519 key fingerprint is MD5:e4:ff:65:d7:be:5d:c8:44:1d:89:6b:50:f5:50:a0:ce.,你知道猫咪在连接什么域名吗?

直接百度谷歌搜MD5值搜不到,关键词搜cat、域名、1996找半天都没线索,最后还是Bing靠得住

https://gist.github.com/jandryuk/61b286220447300ba9dca0faa26526ddsdf.org

6. 中国科学技术大学可以出校访问国内国际网络从而允许云撸猫的“网络通”定价为 20 元一个月是从哪一天正式实行的?

找不出来勒,发现答对有回显,我选择扔Burpsuite直接爆破

2003-03-01

flag{meowexammeow_772b498346fe0925_d193c8b37c}flag{meowexamfullymeowed!_6c159adddb7f171b_d8d5dea41d}

家目录里的秘密

VS Code里的flag

直接进行一个字符串的搜(然后Rclone死活找不到)

user\.config\Code\User\Historyf23f721\DUGV.cflag{finding_everything_through_vscode_config_file_932rjdakd}

Heilang

文本替换构造闭合,然后第三代大蟒蛇(python3)

"|" 替换成 "]=a["flag{6d9ad6e9a6268d96-3f88b211de49f530}

作为一个编程爱好者,我觉得实在是太酷了,很符合我对未来编程语言的想象,科技并带着趣味公然违反何不扩散条约

旅行照片2.0

照片分析

属性里都找得到

- EXIF版本:2.31

- 手机品牌:小米/红米

- 感光度(ISO):84

- 拍摄时间:2022/05/14

- 闪光灯:否

flag{1f_y0u_d0NT_w4nt_shOw_theSe_th3n_w1Pe_EXlF}

社工入门

通过照片里隐隐约约的日语頂点を,つかむ找到是日本千叶县海洋球场

https://www.youtube.com/watch?v=exlKnrK3knk通过摄像头形状大致找出手机是红米note9

最终卡在找航班那里做不出来勒,但看了看官方writeup发现原来问题出在邮编,邮编要具体到酒店(开盒真难)

猜数字

卡了很久,甚至试过将滚轮设置成左键点击强行碰运气(虽然最后以页面卡死告终),最终决定研究下源码

Java源码关键片段如下

try {

var guess = Double.parseDouble(event.asCharacters().getData());

var isLess = guess < this.number - 1e-6 / 2;

var isMore = guess > this.number + 1e-6 / 2;

var isPassed = !isLess && !isMore; //关键的逻辑判断

var isTalented = isPassed && this.previous.isEmpty();

var newPassed = isPassed ? this.passed + 1 : this.passed;

var newTalented = isTalented ? this.talented + 1 : this.talented;

var newNumber = isPassed ? RNG.nextInt(1, 1000000) * 1e-6 : this.number;

var newPrevious = isPassed ? OptionalDouble.empty() : OptionalDouble.of(guess);

result = Optional.of(new State(this.token, newPassed, newTalented, newNumber, newPrevious));

}既然要求!isLess && !isMore,尝试提交其他字符都不行,那我就传入一个空值

清空输入框,将表单的disable属性删掉点提交就出来了

flag{gu3ss-n0t-a-numb3r-1nst3ad-18fb91739e8377f0}

LaTeX机器人

看完题第一反应就是“LaTeX?这也能注入?”,Google搜LaTeX injection发现还真有,不得不说hacker的脑洞真大

纯文本

纯文本用\input命令就行

\input{/flag1}

flag{becAr3fu11dUd3cfdca503a4}

特殊字符混入

对LaTeX的了解仅限于Markdown的内联公式,硬着头皮尝试了很多方法都返回报错,命令执行也没回显,做不出来了()

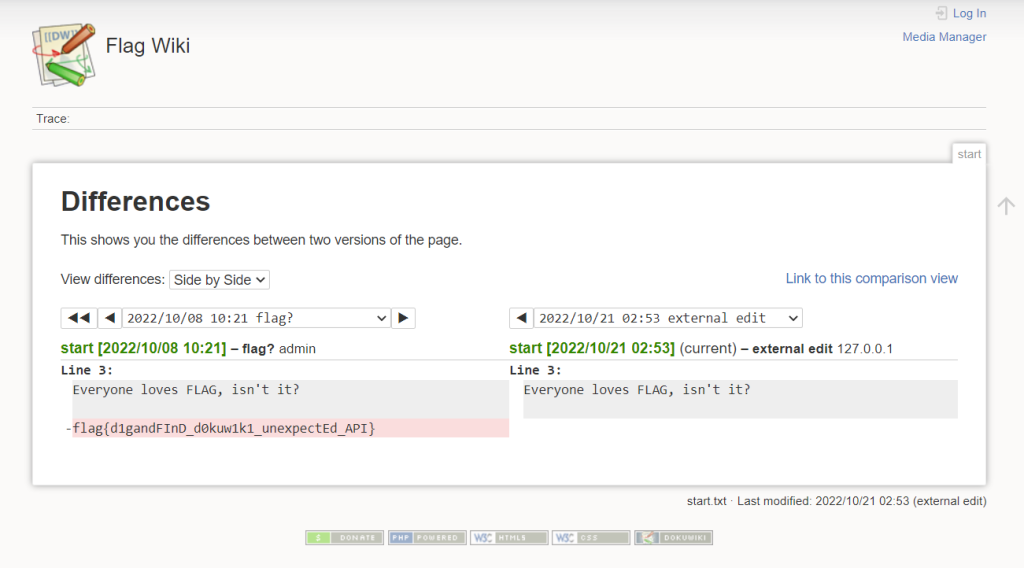

Flag的痕迹

点开Media Manager和Login发现地址栏有一个特殊的get请求参数do=,尝试传入revisions和recent都被ban了,最后在GitHub对应版本的issues里发现了端倪

https://github.com/splitbrain/dokuwiki/issues/3421#issuecomment-1166623266传入do=diff

flag{d1gandFInD_d0kuw1k1_unexpectEd_API}

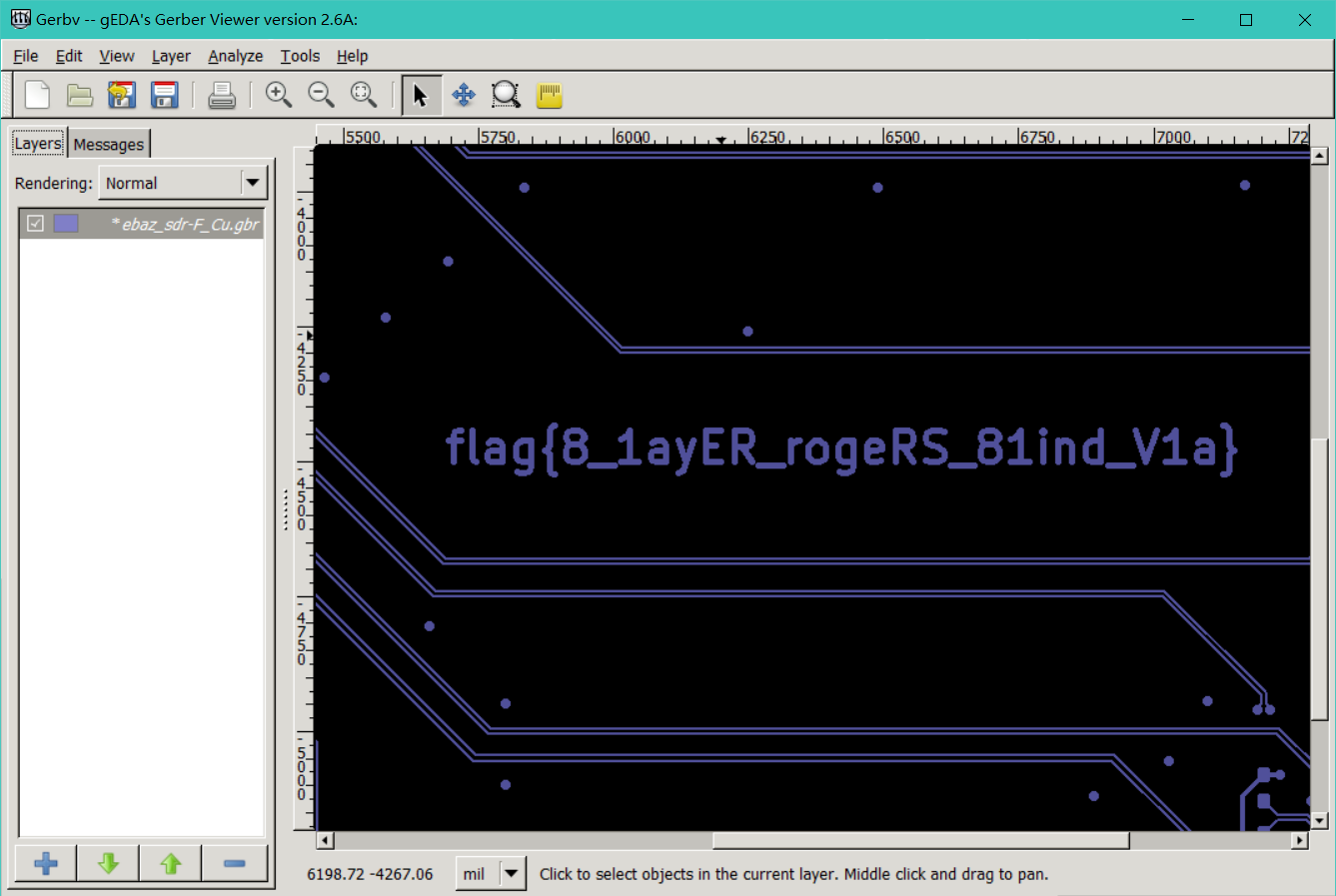

线路板

搜一下.gbr文件怎么打开,发现一个很轻量级的开源软件gerbv

一层层看,发现是在镀铜层(是吧?),把圈圈删掉就有了

flag{8_1ayER_rogeRS_81ind_V1a}

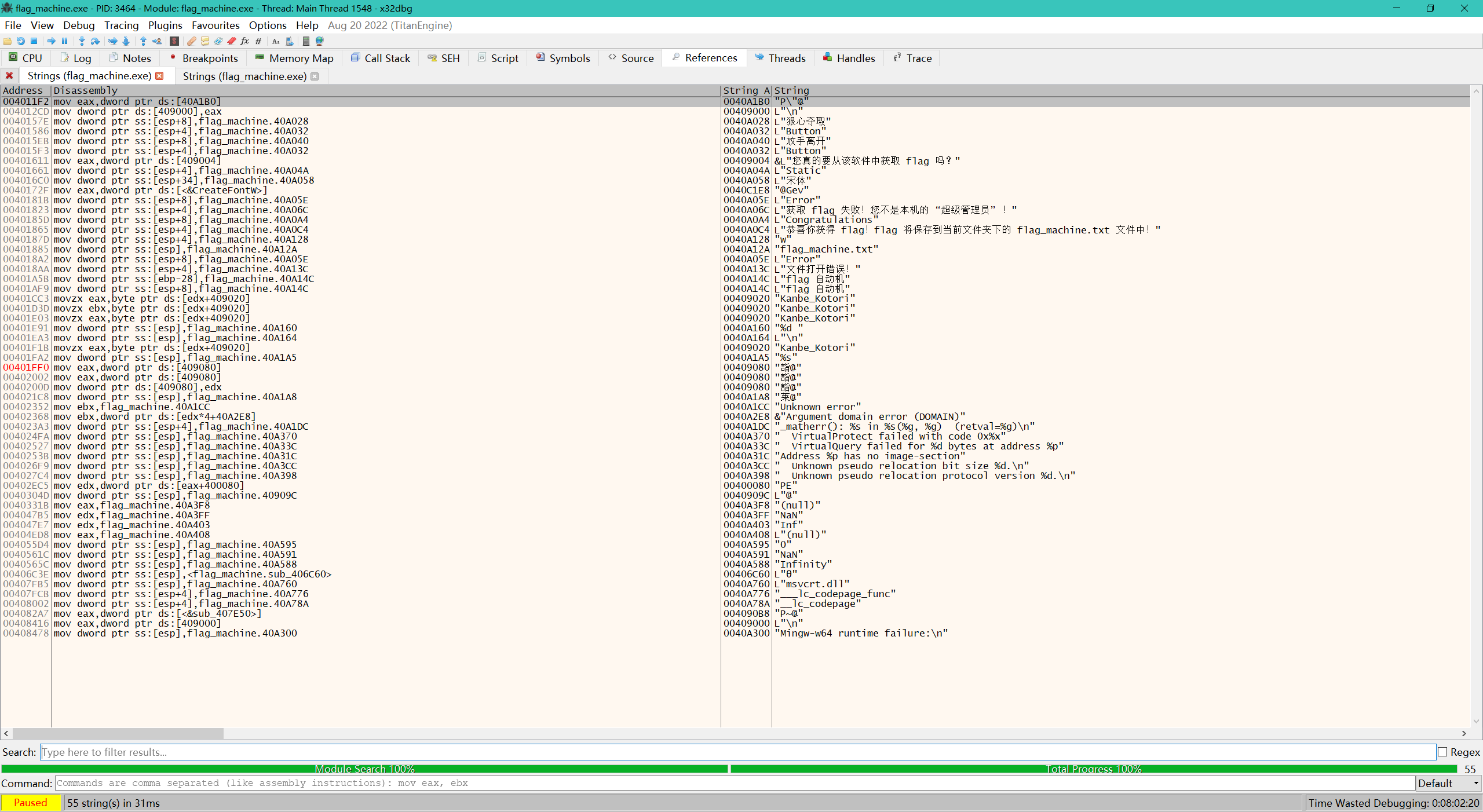

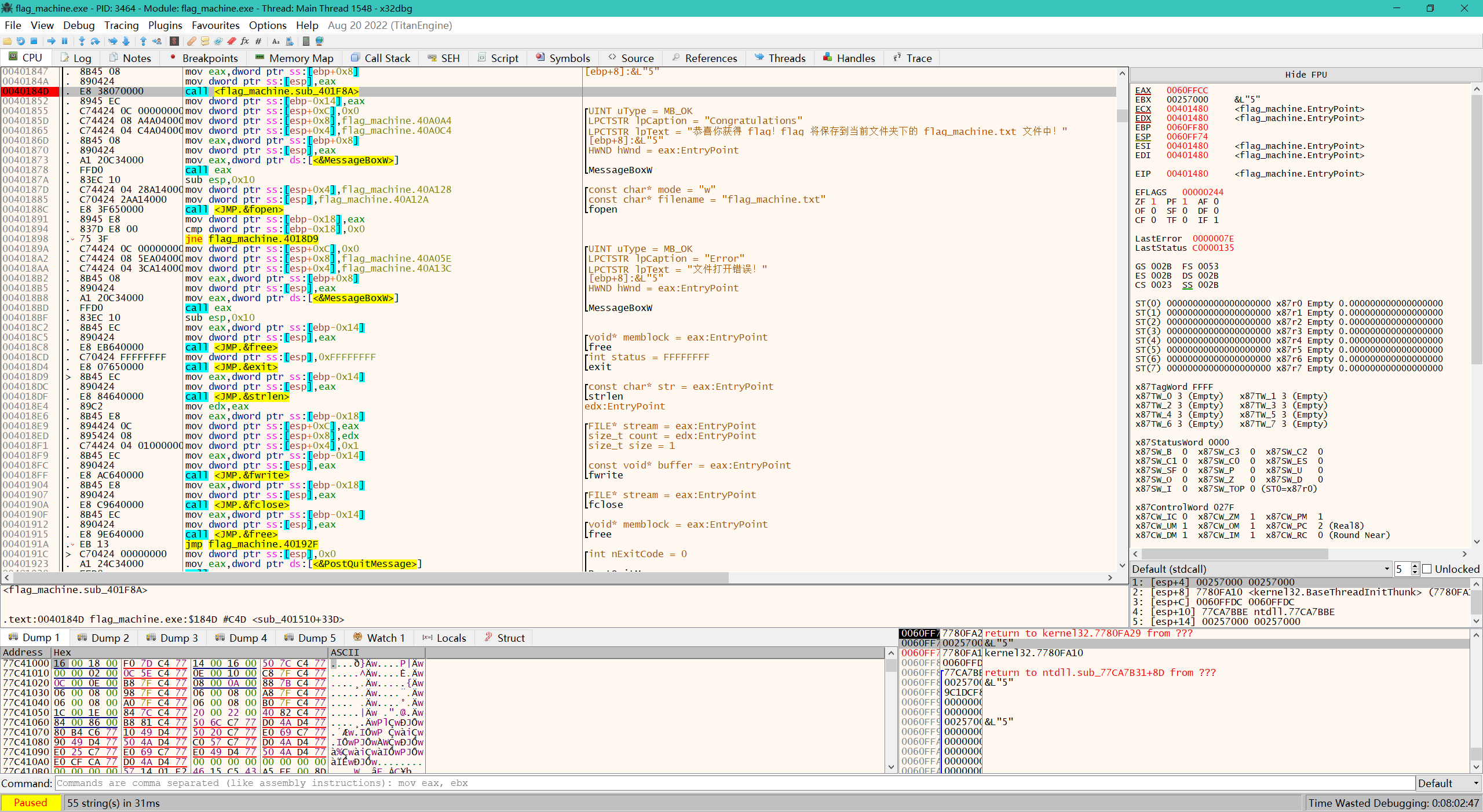

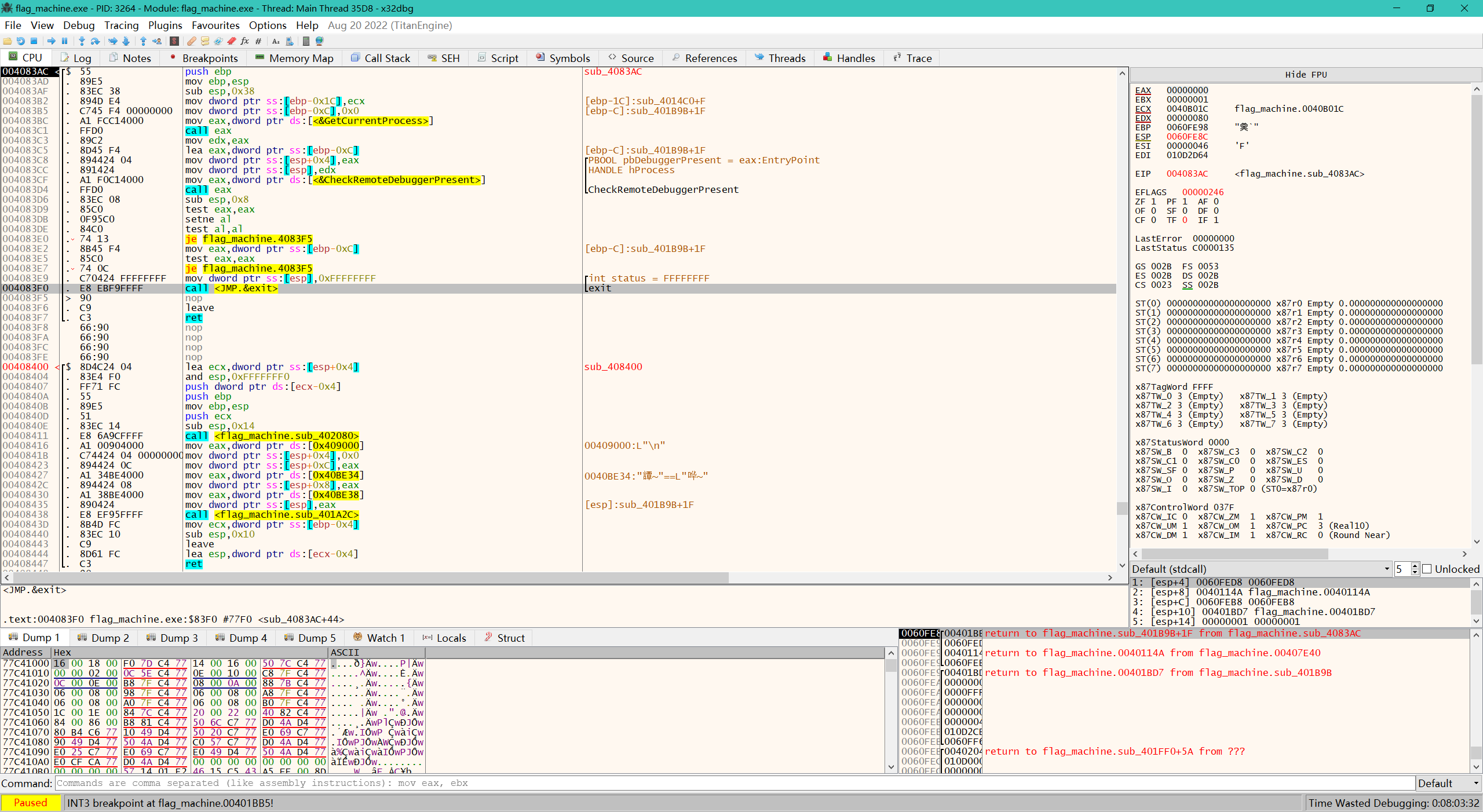

Flag自动机

终于有一道我能做的binary了()

32位的PE文件,拖进x32dbg里看看

搜字符串找到一个Congratulation,地址为0x0040184D

然后一步步调试,为了确保程序正常启动,还是保险一点改exit吧

跳到最后一个子程序的时候单步进去,发现call <JMP .&EXIT>,将指令改成jmp 0x0040184D重新调试运行程序,最终在目录下输出一个flag_machine.txt

flag{Y0u_rea1ly_kn0w_Win32API_89ab91ac0c}

什么Win32API完全不懂啦,我这算不算非预期(官方writeup:你好,不算,我甚至有五种解法)

量子藏宝图

看文档请外援现学现卖,具体原理实在不懂()

制备基底

++++++++++++++++++++++++++++++++++++++++量子态

0000000000000000000000000000000000000000然后生成出测量基底,似乎每次生成都不一样?那就不贴出来了

安全密钥就是数测量基底和制备基底相同的符号,然后输入对应的量子态就行了

蹦出一张图

从下往上数接到x门的算作1,其余算作0(快瞎了)

01100110 01101100 01100001 01100111 01111011 00111000 00110011 01100110 01100101 00110101 00110110 00110010 01100100 01100001 01100010 01111101译成ASCII码就得到flag了

flag{83fe562dab}

企鹅拼盘

不会写脚本,只能试出第一道

flag{it_works_like_magic_5f5fc1a8ef}

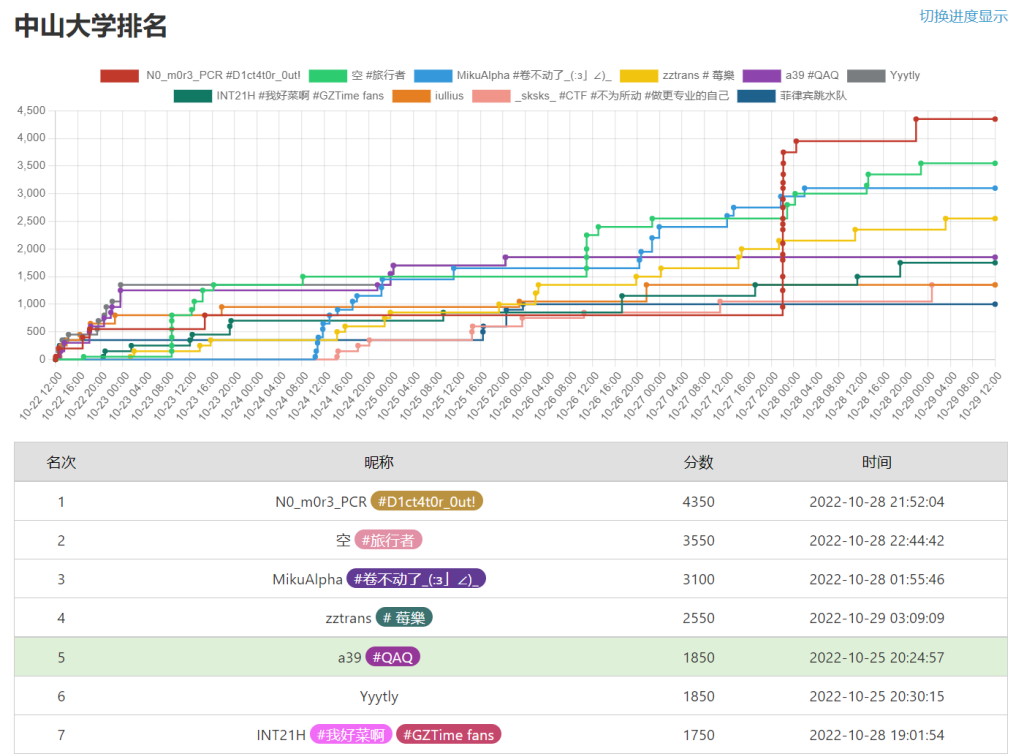

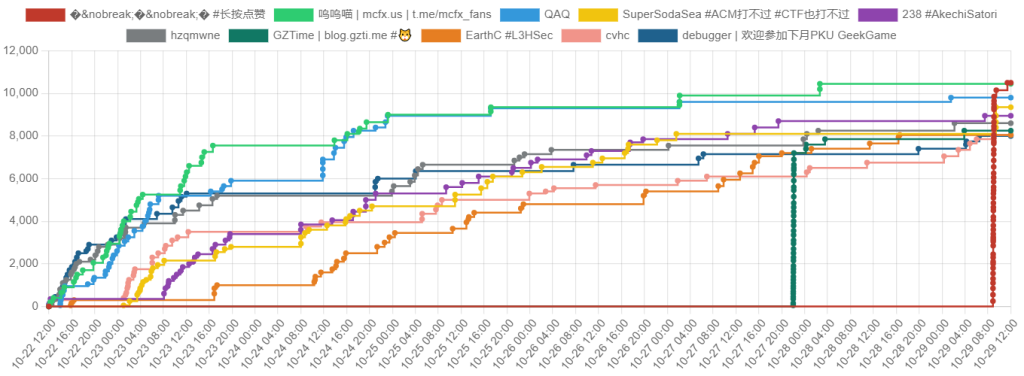

杂谈

第一次参加hackergame,虽然对我这种水平的菜鸟来说只能算searchergame,死缠烂打止步于1850分,没能上2000分还是有点遗憾

太菜了QAQ

还见识了大佬们各种裤裆藏flag、压线垂直上分甚至年年AK,writeup都能塞满三四篇,他们的知识、经验和灵感丰富得令我大开眼界,要做到何等程度我才有资格跟他们靠拢呢,不禁感叹

什么叫载人航天啊(后仰)

我原以为这是一场CTF(虽然满打满算我也才刚入坑CTF两月半),结果和我想象的不太一样,是场名副其实的game。题目内容丰富、水平很高,脑洞更是突破天际,里面各种成分驳杂的梗我不是我没有很多很好笑,应该说这浓度不愧是科大吗()

总之,明年我还会再来玩的,期待hackergame2023(人菜瘾大)

Comments NOTHING